LFI(本地包含)漏洞助手—Panoptic

3175 点击·0 回帖

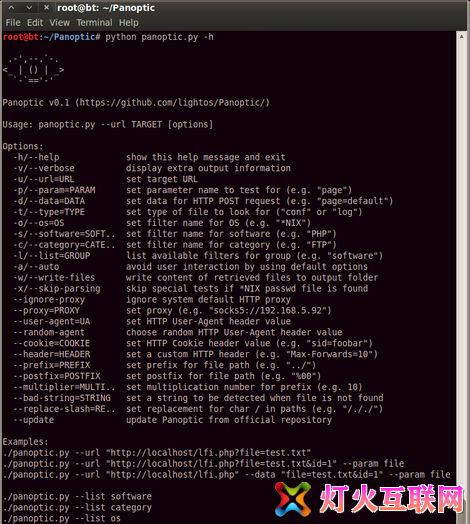

Panoptic是一个开源的渗透测试工具,它通过LFI漏洞自动检索内容的过程中,可以搜索常见的日志和配置文件。 渗透测试过程中,遇到一个的LFI漏洞却不能将其转换成一个像RFI这样容易利用的漏洞,当开始入侵时,你并不知道某大型数据库的配置文件、日志文件或其他重要文件的默认位置的。 出于这种情况,Panoptic就此诞生了。以下将展示一些Panoptic的特性和功能: 依赖: python 2.6+(保险起见,2.6以下没试过) Git (可选) 只需执行Panoptic.py脚本 图片:gfff.png

如果你仔细看看上面的截图,您将注意到所有的基本功能展示 (GET / POST请求,socks4/5+ HTTP代理支持,随机(random-agent)、用户(user-agent)代理选择的所有基本功能,添加自定义header和cookie、etc等)。 Panoptic具有内置的启发式检测,在罕见的情况下,这可能会失败。在这种情况下,可以使用–bad-string参数来指定一个匹配HTML字符串响应文件。 如果Panoptic检测bad-string还在响应中,那么它会知道文件未找到。 被搜索到的文件路径都在cases.xml文件中,每个文件的路径相关软件的软件类别、操作系统。分类取决于是否该文件是一个日志,配置文件或其他文件。 | ||