渗透美女黑阔站纪实

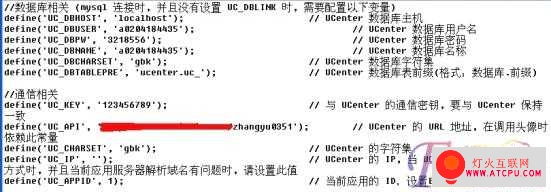

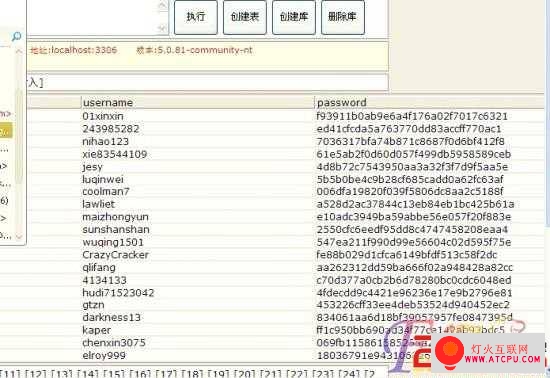

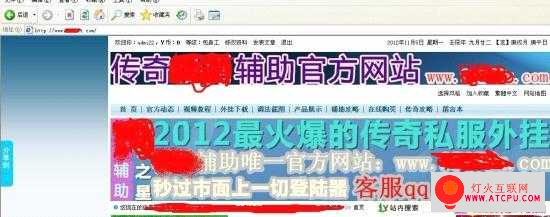

来源:小E博客 前言: 圈内一女黑阔的站。应该都听过,就不多介绍。激情开始: 过程: 先看了一下目标站。帝国cms。没0day。果断用御剑大哥的好东东!!! 发现是星外的。这里拿旁站的过程很简单,就不多介绍了。 星外,支持aspx,只有一个可写文件C:\DocumentsandSettings\AllUsers\Application Data\HagelTechnologies\DUMeter\log.csv 其他没什么可写的目录和文件了,替换成cmd。星外的大部分都可以利用for命令。 但是要写文件进去有些困难。 一样先:for/d%iin(d:\xx\*)do@echo%i列出所有目录。 但是蛋疼的是帝国站爆不了网站的路径。于是我很操蛋的一个站一个站的用for列 目录,终于把目标站的根目录找到了。 不过事后我想到了一个办法,可以很快的找到目标站的根目录。我当时没注意这个 情况。分享给大家。 for/rd:\%iin(2002910021.jpg)do@echo%i利用此命令可以搜索D:\下的 2002910021.jpg图片所在目录。 我做过测试了,找到了目标站一个比较不会重名的图片。然后搜索d:\freehost\这个 目录。最后目标站有个目录是,直接用文本的搜索功能,搜一个就知道目标路径了。 图片:20121212111732923.jpg 它是显示了所有文件夹下都有这个图片,但是不影响。因为他列出了,所有的根目录。我们 只要找目标站的一个目录搜索一下就可以了 然后利用type读到了config.inc.php的数据库连接信息 图片:20121212111733676.jpg 利用php大马的数据库连接功能找到数据库中的管理帐号,破解。 这里出现个小问题就是破解了密码,但是登录不上。然后我翻了一下,原来根目录还有一个 子目录,也是帝国的源码。 拿刚刚的密码,秒杀。 图片:20121212111734175.jpg 图片:20121212111735595.jpg 图片:20121212111735371.jpg 图片:20121212111736512.jpg 此图不打码了。应该都知道是那个女黑阔的站了。最后后台拿shell

总结: 这基友一多吧,就是好办事 | ||