史上最逼真的假冒网站:保证你肉眼看不出来

12243 点击·0 回帖

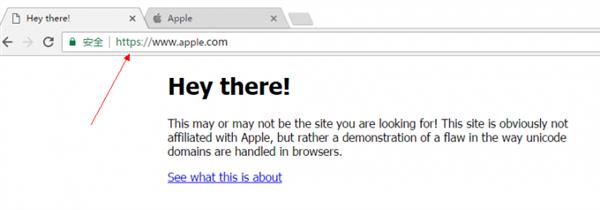

这或许是用肉眼最难分辨的钓鱼网站,没有之一。

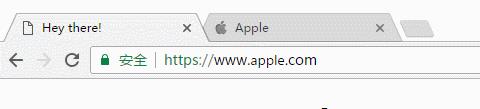

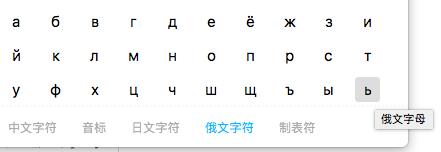

图片:774474.jpg  图片:149285.png  图片:740387.png  据了解,大部分人在浏览网站时,都会用肉眼来观察网站的URL地址,以及地址旁边的安全标识来判断网站是否是钓鱼网站。 但是,现在这种方法完全失效了! 只要攻击者做出一个类似文章开头那样的淘宝或者京东之类的购物网站,甚至是银行官网,用户根本无从辨别。 目前该方式仅在Chrome、火狐以及Opera三款浏览器中出现,不过介于这三款浏览器的市场占用率,这种钓鱼方式的危害依然不可小觑。如果你使用的浏览器是这三者之一,可以 点击演示网站 亲身体验一下。 如何做到的? 据了解,这是一位名叫徐正东(读音)的中国研究人员报告的一种钓鱼方法。他在自己的博客发布这一钓鱼方式后,不少国外网友都纷纷表示:“鹅妹子嘤!” 这种攻击方式称为“同形异义词”攻击。其实并不是新方法,最早能追溯到2001年。不过由于一些现实情况,该问题目前依然存在于不少浏览器。 它的原理是这样的:在希腊、西里尔、亚美尼亚这样的国家,他们的网址域名会用到一些“地方语言”,这时网址看起来虽然一样,但是电脑认为不同。 例如,这里有三个看起来差不多的字符:a、a、α,但是第一个是西里尔语里的a,第二个是英文里的a、第三个是俄文里的α(数学题里的阿尔法) 虽然看起来都是A,但计算机显然把它们当成不同的字符来对待。 相信不少读者和宅客一样,脑补出了这样一个画面: 图片:626331.jpg

【孙楠、杨臣刚、王大治】 图片:570344.gif  DNS服务器很崩溃,它表示: 我可搞不懂这些乱七八糟的“方言”。 (注:DNS即域名解析,通过网站域名来指向网站服务器IP) 为了让DNS服务器能看懂这些“方言”,许多浏览器用一种叫punycode的编码方式,把一些奇奇怪怪的“地方语言”翻译成网络DNS服务器能懂的英文字符。 例如: 企鹅.com,用Punycode转换后为:xn--hoq754q.co 中国.cn,用Punycode转换后为:xn--fiqs8s.cn 你会注意到,punycode转码之后的网站都会以“xn-”作为它的开头。 攻击者注册一个名为:xn--fiqs8s.cn的域名,网址输入到浏览器之后,浏览器会自动还原成“中国.cn”。 攻击者注册一个名为:xn--80ak6aa92e.com,输入到浏览器之后,浏览器会自动还原成“apple.com” 于是也就有了文章开头的一幕。 基于这种方法,宅客频道试了试,用几个俄文,似乎也能拼出一个 таоьао(淘宝的远房表亲) 图片:710099.png  图片:164196.png  雷锋网编辑亲测,目前大部分国产浏览器是不存在该问题的,这是个令人欣喜的消息。问题主要存在于谷歌浏览器(Chrome)、火狐浏览器(Firefox)、欧朋浏览器(Opera)。 Firefox用户可以按照以下的步骤来手动将暂时缓解: 在地址栏输入about:config,按回车,在搜索框输入punycode,将network.idn_show_punycode选项标记为“True"。 谷歌浏览器用户可以安装一个名为:punycodeAlert的拓展插件,它会对所有存在该问题的网站进行报警。 Opera浏览器的话,目前雷锋网宅客频道没有找到相应的技术解决方案。 不过雷锋网建议,在访问一些重要的网站时,尽量用手动输入网址的方式访问,不要轻易点击超链接,因为你点进去的每一个网站都可能是假的,虽然看起来没问题。 最重要的一点是你要认识到,用网址和浏览器的安全标识来判断网站的安全性,未必靠谱。这年头上网要安全,还得靠自己的分辨力。 图片:720644.jpg  图片:82819.png  | ||