破解WPA,你真的准备好了吗(一)

5904 点击·3 回帖

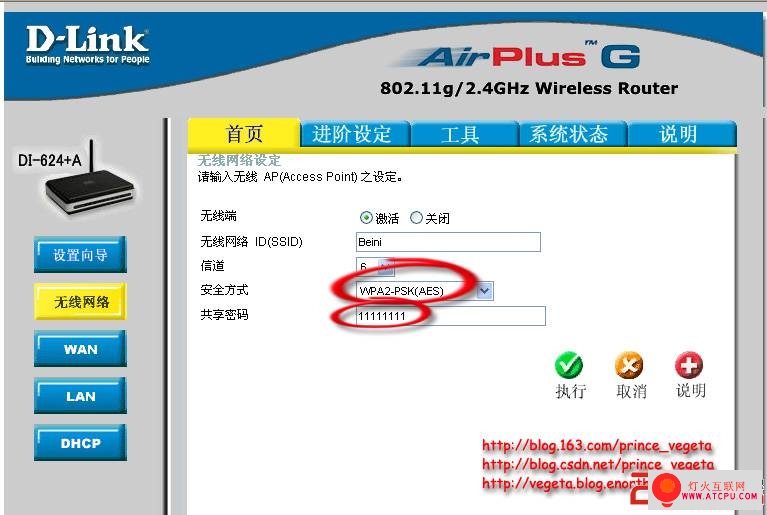

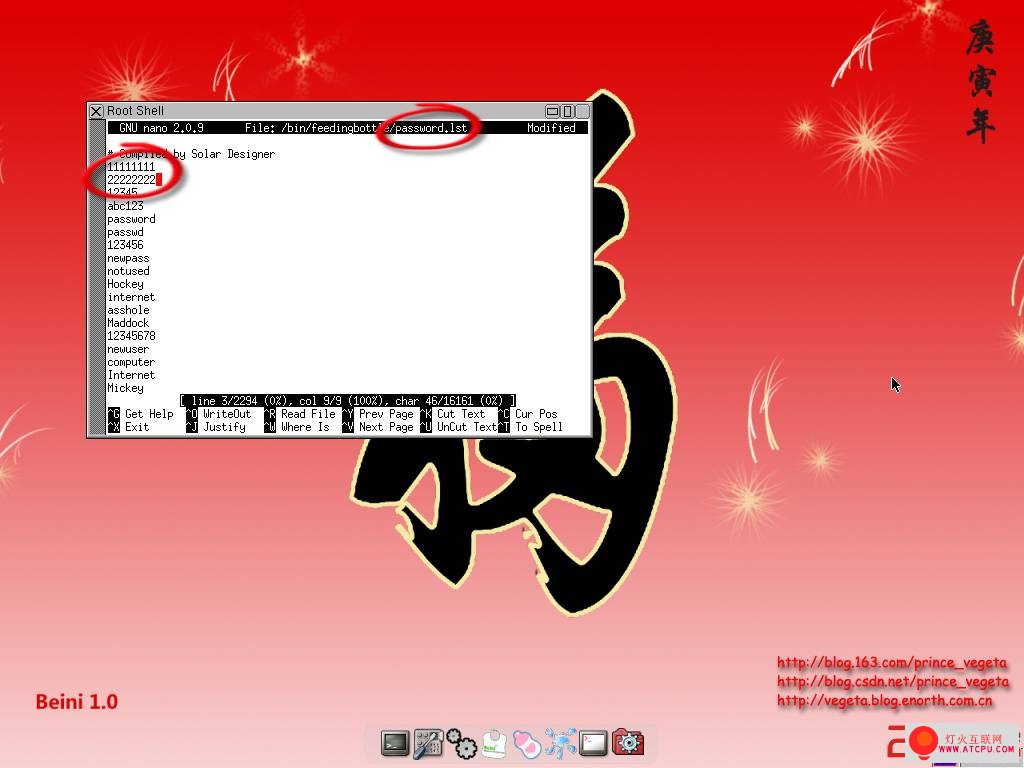

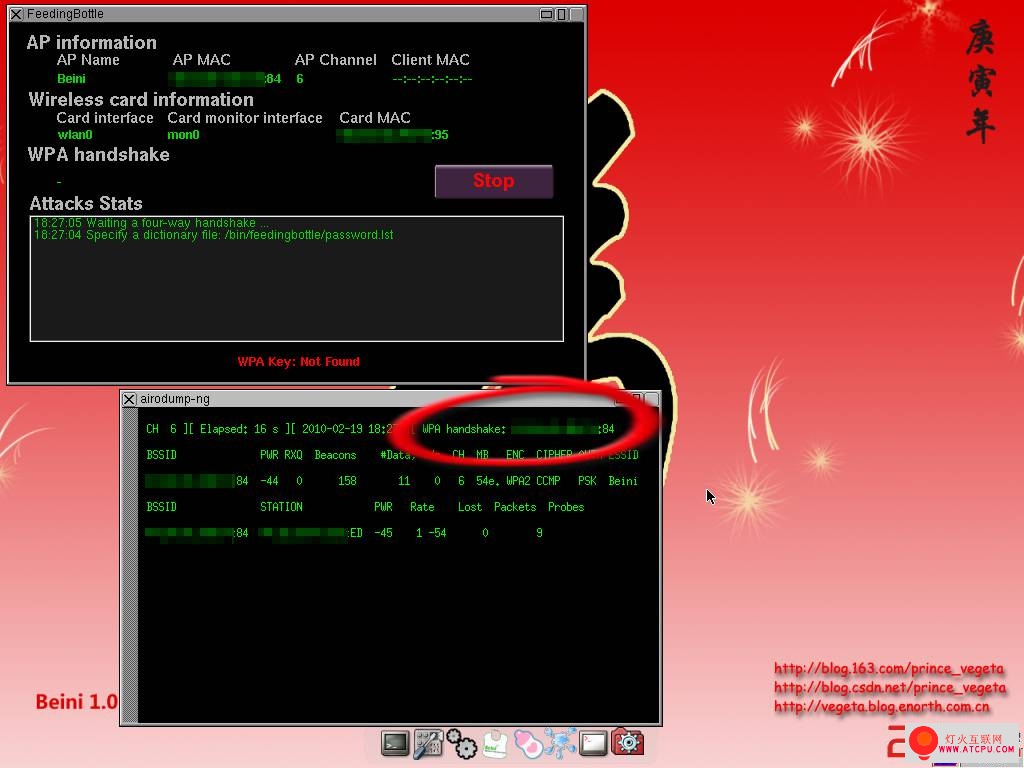

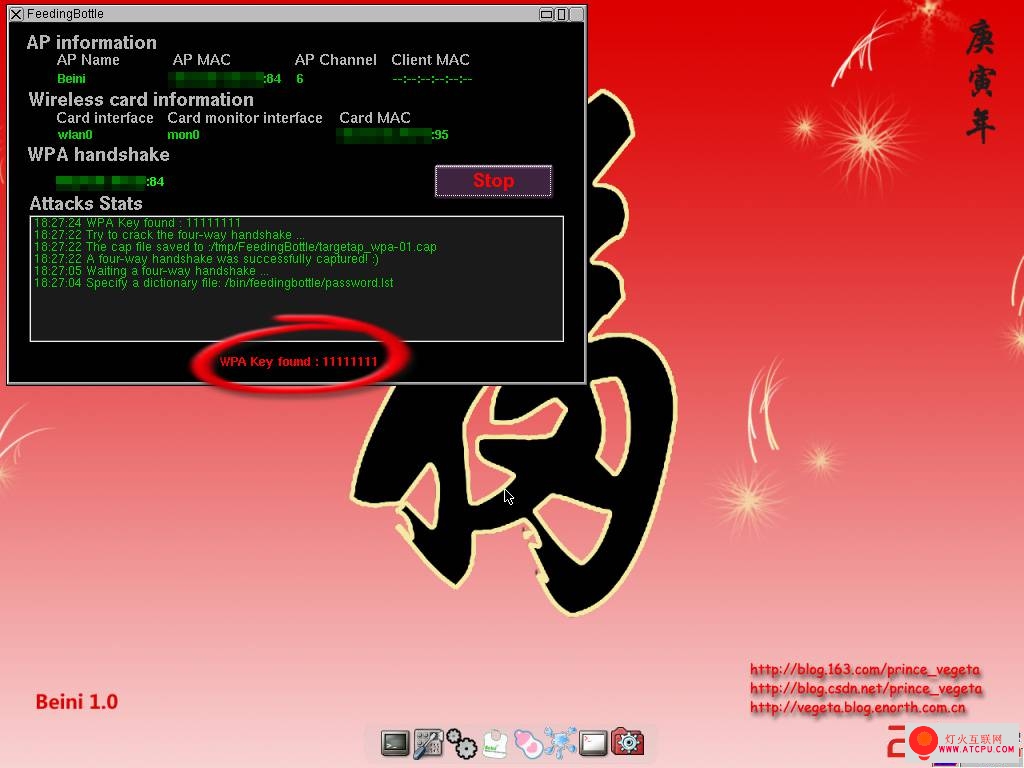

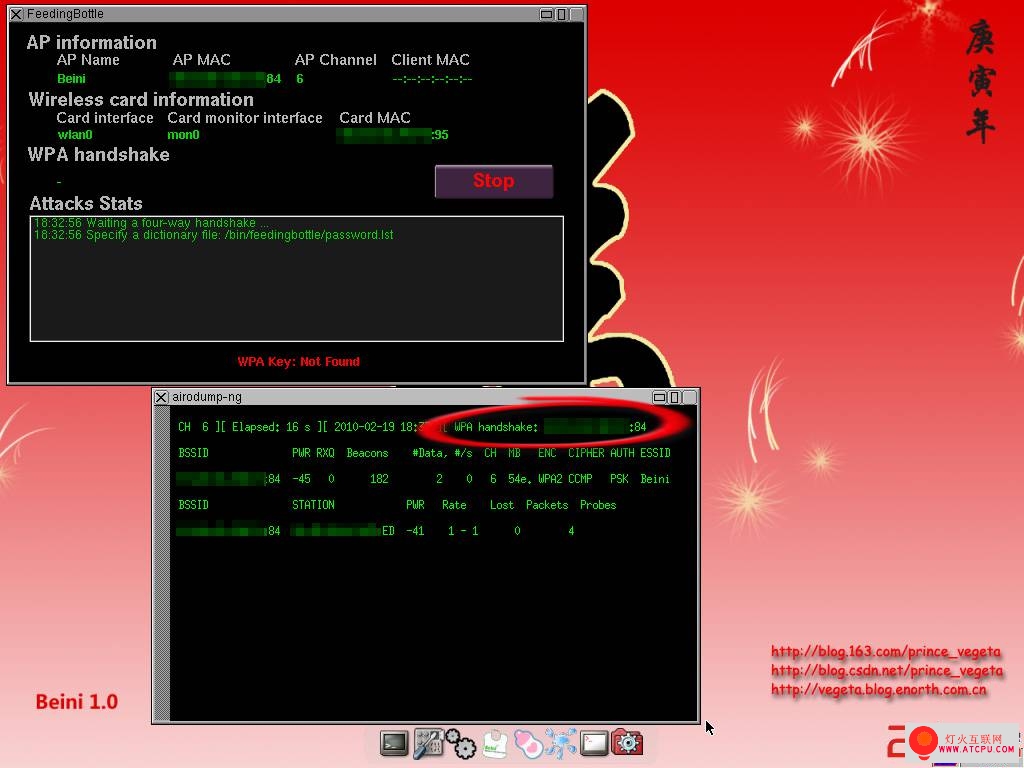

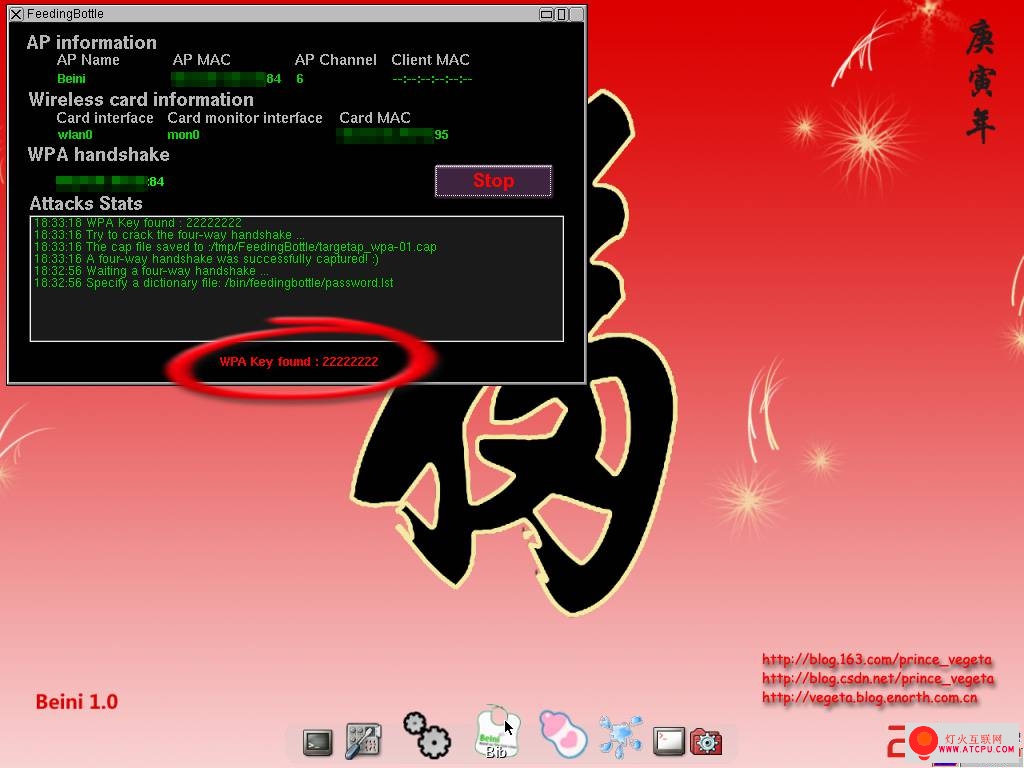

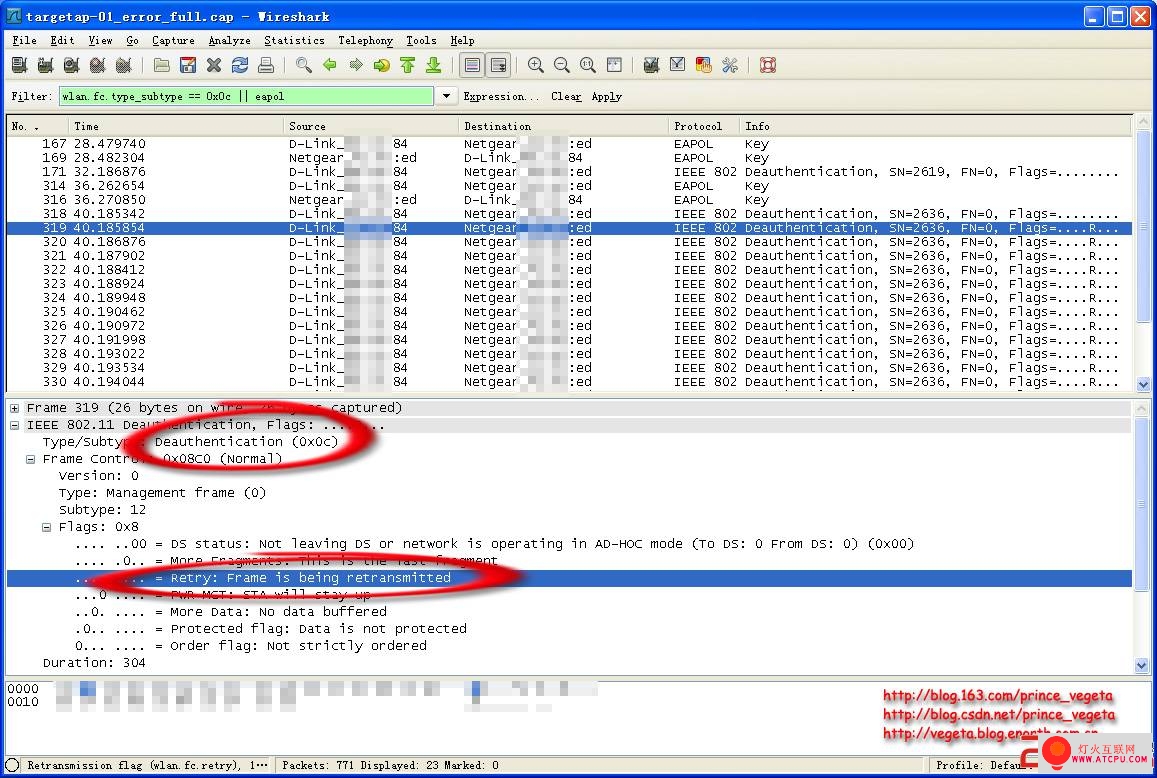

千辛万苦抓到了一个握手包,又费了九牛二虎之力用字典把密码跑了出来,到最后却连不上无线路由器…… 来,一起做个实验! 步骤一:设置实验用无线路由器,见图1: 图片:20121230103355282.jpg  从上图1可知: 1:安全方式为:WPA 2:密码为"11111111" 步骤二:修改字典文件,使其包含正确的密码"11111111"和错误的密码"22222222",见图2: 图片:20121230103355612.jpg  从上图2可知: 1:正确的密码"11111111"和错误的密码"22222222"已经存在,另外还有一些常用密码存在 步骤三:抓包并指定字典文件,见图3 图片:20121230103356869.jpg  步骤四:用正确的密码"11111111"连接实验用无线路由器,见图4、5 图片:20121230103356321.jpg  从上图4可知: 1:已经抓取到握手包 图片:20121230103357669.jpg  从上图5可知: 1:用字典文件已成功找到密码 步骤五:和上一步骤类似,这次将用错误的密码"22222222"连接实验用无线路由器,见图6、7 图片:20121230103358453.jpg  从上图6可知: 1:已经抓取到握手包 图片:20121230103358151.jpg  从上图7可知: 1:用字典文件已成功找到密码 实验报告:客户端使用错误的密码连接无线路由器也会产生握手包,如果字典内含有该错误的密码,那么将会得到一个错误的无线访问密码。 进阶知识:如何判断抓取到的握手包是否含有正确的无线访问密码? 客户端使用错误的密码连接无线路由器,在四次握手操作后,无线路由器将发送 Deauthentication Packets给客户端,拒绝客户端的访问。见图8: 图片:20121230103359659.jpg  | ||