深入解析无线WEP和WPA密码及破解原理(二)

4138 点击·0 回帖

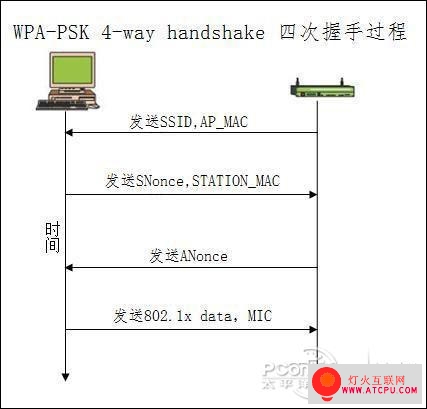

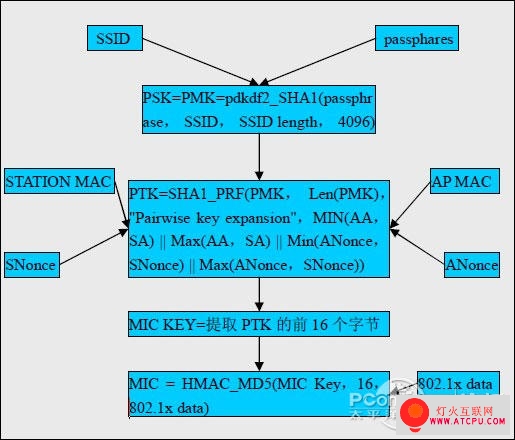

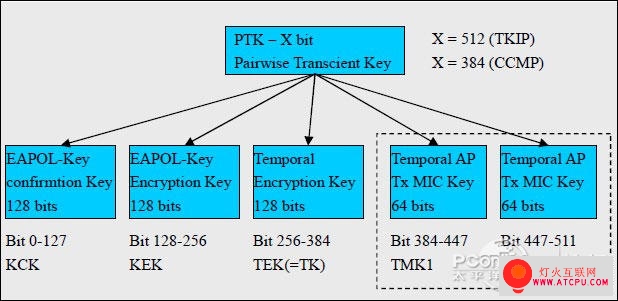

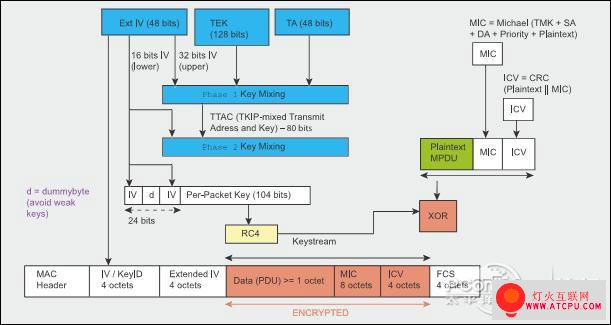

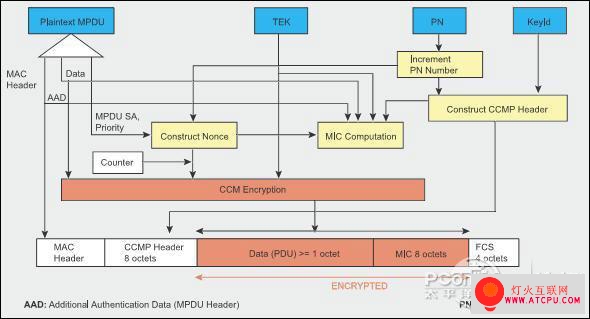

3.4 四次握手 通信过程如图 图片:3152083_1268104912959_1024x1024.jpg  3.4.1 WPA-PSK 初始化工作 使用 SSID 和passphares使用以下算法产生PSK 在WPA-PSK 中PMK=PSK PSK=PMK=pdkdf2_SHA1(passphrase,SSID,SSID length,4096) 3.4.2 第一次握手 AP广播SSID,AP_MAC(AA)→STATION STATION 端 使用接受到的SSID,AP_MAC(AA)和passphares使用同样算法产生PSK 3.4.3 第二次握手 STATION 发送一个随机数SNonce,STATION_MAC(SA)→AP AP端 接受到SNonce,STATION_MAC(SA)后产生一个随机数ANonce 然后用PMK,AP_MAC(AA),STATION_MAC(SA),SNonce,ANonce 用以下算 法产生PTK PTK=SHA1_PRF(PMK, Len(PMK), "Pairwise key expansion",MIN(AA,SA) || Max(AA,SA) || Min(ANonce,SNonce) || Max(ANonce,SNonce)) 提取这个PTK 前16 个字节组成一个MIC KEY 3.4.4 第三次握手 AP发送上面产生的ANonce→STATION STATION 端 用接收到ANonce 和以前产生PMK,SNonce,AP_MAC(AA),STATION_MAC(SA) 用同样的算法产生PTK。 提取这个PTK 前16 个字节组成一个MIC KEY 使用以下算法产生MIC值 用这个MIC KEY 和一个802.1x data 数据帧使用以下算法得到MIC值 MIC = HMAC_MD5(MIC Key,16,802.1x data) 3.4.5 第四次握手 STATION 发送802.1x data ,MIC→AP STATION 端 用上面那个准备好的802.1x 数据帧在最后填充上MIC值和两个字节的0(十六进 制)让后发送这个数据帧到AP。 AP端 收到这个数据帧后提取这个MIC。并把这个数据帧的MIC部分都填上0(十六进 制)这时用这个802.1x data 数据帧,和用上面AP产生的MIC KEY 使用同样的 算法得出MIC’。如果MIC’等于STATION 发送过来的MIC。那么第四次握手成 功。若不等说明则AP 和STATION 的密钥不相同,或STATION 发过来的数据帧 受到过中间人攻击,原数据被篡改过。握手失败了。 3.4.6 MIC的派生图 图片:3152083_1268104912854_1024x1024.jpg  SSID passphares PSK=PMK=pdkdf2_SHA1(passphr ase, SSID, SSID length, 4096) PTK=SHA1_PRF(PMK, Len(PMK), "Pairwise key expansion",MIN(AA, SA) || Max(AA,SA) || Min(ANonce, SNonce) || Max(ANonce,SNonce)) MIC KEY=提取PTK 的前16 个字节 MIC = HMAC_MD5(MIC Key,16, 802.1x data) SNonce STATION MAC APMAC ANonce 802.1x data 3.5 AP和STATION 之间的加密通信 3.5.1 通讯使用的临时KEY 的派生图 图片:3152083_1268104912747_1024x1024.jpg  3.5.2 使用 KEY 进行加密通信 3.5.2.1 TKIP 图片:3152083_1268104912627_1024x1024.jpg  3.5.2.2 CCMP 图片:3152083_1268104912507_1024x1024.jpg  PTK – X bit Pairwise Transcient Key EAPOL-Key confirmtion Key 128 bits EAPOL-Key Encryption Key 128 bits Temporal Encryption Key 128 bits Temporal AP Tx MIC Key 64 bits Temporal AP Tx MIC Key 64 bits X = 512 (TKIP) X = 384 (CCMP) Bit 128-256 KEK Bit 256-384 TEK(=TK) Bit 384-447 TMK1 Bit 447-511 TMK2 Bit 0-127 KCK 3.5.3 WPA安全规则 针对于WEP的安全漏洞WPA 也相应更新了安全规则: A. 增强至48bit的IV。 B.Sequence Counter,防止IV重复。 C.Dynamic key management,动态key管理机制。 D.Per-Packet Key加密机制,每个包都使用不同的key加密。 E.MIC (Message Integrity Code )<Michael>,信息编码完整性机制。 解说:动态key管理机制 在通讯期间: 如果侦测到MIC错误,将会执行如下程序。 记录并登录MIC错误,60 秒內发生两次MIC错误。 反制措施会立即停止所有的TKIP通讯。 然后更新数据加密的用的TEK。 3.5.4 WPA 安全机制作用 a. 加密通信流程图、Per-Packet Key 加密机制、动态key 管理机制使得使用类似 于WEP中分析子密码攻击的方案,在WPA 中将变得异常困难,和不可实现。 b. 身份验证机制杜绝了-1 fakeauth count attack mode,建立伪连的攻击。 c. 增强至48bit 的IV、防止IV 重复、MIC 信息编码完整性机制。使得要伪造一 个合法数据包变得异常的困难。同时也致使-2 interactive,-4 Chopchop,5 Fragment 此类攻击对于WPA 无效。 解说: a. 虽然TKIP使用的是和WEP一样的加密算法RC4,但是TKIP中使用Per-Packet Key加密机制配合RC4。这样弥补了RC4 加密算法的不足。抵抗基于RC4 漏 洞的攻击。WPA2 中的AES比TKIP有更高的安全性,对他的破解难度就更高 了。 b. 使用非线性的MIC信息编码完整性算法,取代线性的CRC-32。增加了攻击者 伪造合法数据的难度。 有以上结论我们不难得出一个事实。类似于WEP中的无客户端破解密码的做 法在WPA 中是不存在的。 3.6 针对 WPA的破解攻击 3.6.1 抓取数据传输包进行破解 上面已经明确的指出无论数据传输算法是TKIP还是AES。使用类似于WEP中捕 获数据包进行分析破解的方式对于WPA几乎是不可能的。 | ||