使用burpsuite工具进行暴力破解

5373 点击·0 回帖

使用工具:burpsuite

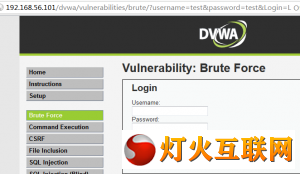

下载地址:http://www.atcpu.com/read/38471 测试环境:dvwa 前言:很久之前的一个学习笔记,当时还不知道burpsuite怎么用,现在科普一下。 步骤一、登陆dvwa(默认账密是admin/password),来到第一个测试项目 Brute Force,在右边表单输入任意用户名和密码看返回的错误提示。 图片:568757.png

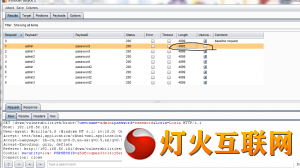

记下 Username and/or password incorrect.后面配置burpsuite时要用。 步骤二、burpsuite代理设置好,任意输入用户名和密码,burpsuite拦截后把数据发到intruder功能下。在positions下选择攻击类型 Cluster bomb(对这四个攻击方式自己可以看官方的help文档,或自己测试,或者与我交流下)。payload选择username和password变量后面的值 然后再payloads下设置字典。payload sets中,payload set和payload type选择payload和字典类型。 图片:293030.png

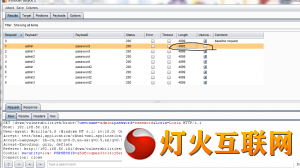

然后options下,Grep-Match中添加 Username and/or password incorrect 点击intruder下拉栏的start attack即可。 图片:535737.png

然后options下,Grep-Match中添加 Username and/or password incorrect 点击intruder下拉栏的start attack即可。 图片:535737.png

END 总结:暴力破解也是不容忽视的,这个是没有验证码,像有的简单的验证码也是可以暴力破解的,还有各种webshell,都是可以暴力破解的。 | ||