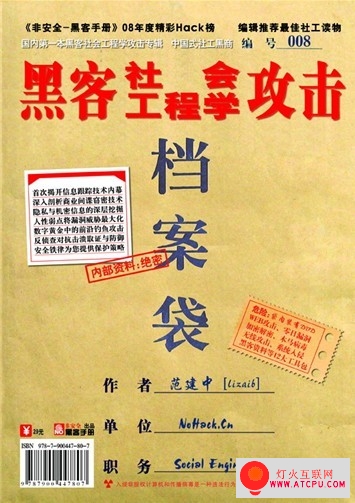

黑客社会工程学攻击档案袋

25194 点击·31 回帖

图片:2011725064679216.jpg  第一章 黑客时代的神话 1.1 华丽而浪漫的安全对抗 12 1.2 凯文?米特尼克(Kevin Mitnick)简史 13 1.2.1 美国五大最危险的头号黑客之一 13 1.2.2 电脑化空间的头号通缉犯 14 1.3 什么是社会工程学攻击 15 1.3.1 狭义与广义的社会工程学 15 1.3.2 无法忽视的非传统信息安全 16 1.3.3 攻击信息拥有者 17 1.4 第一个案例:编辑部的窃密事件 17 1.4.1 巧妙地利用手机收集信息 17 1.4.2 冒认身份获取系统口令 18 1.4.3 伪造调查文件,设置陷阱 19 1.5 你该学习怎样的信息技能? 21 1.5.1 快速信息筛选与处理技巧 21 1.5.2 快速掌握新技术的学习技巧 22 第二章 无处藏身—信息搜索的艺术 2.1 千万不要把真名放在网上 24 2.2 google搜索引擎黑客 24 2.2.1 Google高级搜索应用技术 24 2.2.1.1 组合式语法搜索 25 2.2.1.2 善用搜索特征码定位 25 2.2.2 探寻敏感信息 26 2.2.3 你在哪里?哪个市区?哪条街道? 27 2.2.4 第一手情报 29 2.3 门户站点,信息泄露的入口点 30 2.3.1 围攻小企鹅——万能的qq信息刺探 30 2.3.2 网易、新浪、搜狐、雅虎聚会记 31 2.3.3 高端用户的选择:Google与微软 32 2.4 综合信息的搜索,你会了吗? 33 2.4.1 你需要掌握的搜索引擎有哪些? 33 2.4.1.1 网页与图片的搜索 33 2.4.1.2 博客与论坛的搜索 33 2.4.1.3 论坛程序与网站内的信息搜索 34 2.4.1.4 微型博客的搜索 35 2.4.2 一些你不能忽视的信息查询 36 2.4.2.1 你的同学在这里——校友录 36 2.4.2.2 另类的窃秘点——搜人网 36 2.4.2.3 邮箱的查询——支付宝 37 2.4.2.4 IP地址、身份证与手机?码的查询 37 2.4.2.5 域名Whois的查询 38 2.4.2.6 QQ群信息搜索也疯狂 38 2.5 案例攻击应用与分析 39 2.5.1 一个密码引发的”血案” 39 2.5.2 一分钟,和美丽的女孩谈论天气的方法 49 2.5.3 深层挖掘骗子黑客站长的秘密 52 2.5.4 告诉你如何从博客搜索深层信息 56 2.6 尾语:是否真的无处藏身? 59 第三章 商业间谍窃密技法 3.1 别再拒绝公司数据被窃取的事实 62 3.1.1 内鬼,《**》网游源代码泄露事件 62 3.1.2 电信企业的脆弱,口令泄露事件 62 3.2 社会工程学师惯用信息搜集技巧 63 3.2.1 从最无关紧要的员工开始 63 3.2.2 冒称与利用权威身份 63 3.2.3 垃圾桶,绝妙的信息翻查处 64 3.3 巧设人为陷阱套取信息 64 3.3.1 寻找企业内部的矛盾 64 3.3.1.1 事实!曾经的企业内鬼事件 65 3.3.2 制造拒绝服务的陷阱 65 3.4 信息高级刺探技术 66 3.4.1 自由交谈的内部术语 66 3.4.2 信息调查表格——你准备了吗? 66 3.4.3 看上去可信任吗?——标准化策略 67 3.5 商业窃密惯用技法 68 3.5.1 电话**技术 68 3.5.1.1 任何人都会的手机**方法 68 3.5.1.2 智能手机高级窃密技巧 69 3.5.1.3 **内部线路电话的技巧 69 3.5.2 语音与影像监控 70 3.5.2.1 无处不在的** 70 3.5.2.2 影像监控——就在你的身后 70 3.5.3 GPS跟踪与定位 71 3.6 案例攻击应用与分析 72 亲!本部分内容设定了隐藏,需要回复后才能看到. 请先注册! 再回帖! 免费下载上千GB的课程. | ||